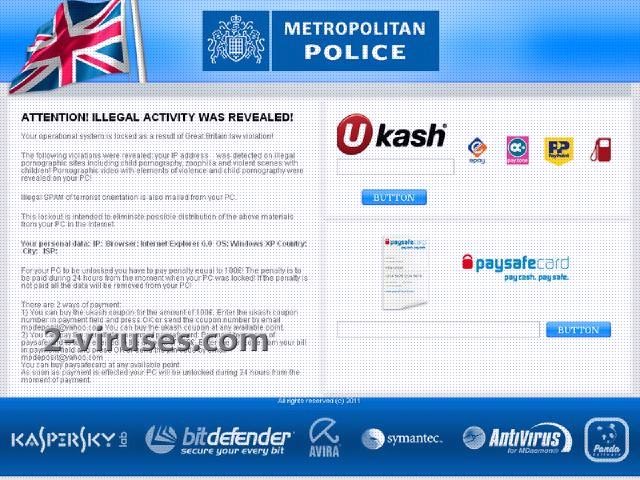

Ukash Virus er en agressesiv gruppe af ransomware svindel, der prøver at narre dine penge fra dig. Det er en meget overbevisende virus, fordi den bruger advarsler, der præsenteres, som om de gives af en offentlig institution, f. eks lokal eller landets politi. Den låser fuldstændigt din computer, derfor er meddelelsen det eneste du kan se. Hvis man ønsker at låse computeren op, råder meddelelsen til, at man betaler afgiften. Det er naturligvis fup og der ændres ingenting ved at betale afgiften. Institutionerne skifter fra politi til dem med ophavsret. Dog i mange tilfælde ligner meddelelserne og designet hinanden eller der deles endda mellem versioner og der er små unikke detaljer.

Denne ransomware kaldes Ukash Virus i henhold til det betalingssystem, det kræver. Afgifterne betales ved at bruge et forudbetalt system kaldet Ukash. Ingen af de offentlige institutioner ville spørge efter betalinger via et system som dette, derfor bekræfter det blot, at dette ikke er en rigtig advarsel, men et virus, der bruges af svindlere. Man bør bemærke, at betalingssystemet Ukash er helt lovligt og accepteret i nogle lande, mest i europæiske, Canada og Australien. I starten af 2013 begyndte denne ransomware ligeledes at gå efter sydamerikanske websider. De nyeste tilføjelser inkluderer Bolivia og Argentina.

Ukash bliver typisk installeret lydløst, når du besøger en inficeret webside eller en, der viser skadelige annoncer. I de fleste tilfælde er ejerne af websiden ikke klar over malware og før eller senere renser de siden. Risici øges, hvis du kører sårbare versioner af Java eller Flash. Således er det umuligt at sige, hvilke websider er sikre og hvilke er farlige uden en god antivirus beskyttelse. Tillige kan Ukash installeres af netværksorme, torrent download eller e-mail spam.

Det største problem er, at Ukash findes i flere varianter og en enkel fremgangsmåde vil ikke lykkes i alle tilfældene.

Specielle instrukser til fjernelse af Ukash Virus

Hvis du har adgang til en anden konto på inficerede PC’er, bør du skanne hele PC’en med anti-malware programmer, f. eks spyhunter. Dette er langt den nemmeste måde at fjerne parasitter. Systemgendannelse ville også være en mulighed. Hvis du imidlertid ikke kan gøre det, er der her nogle flere strategier. For at afgøre hvilken du skal bruge, gør følgende:

Genstart;

Tryk på F8;

Vælg mellem fejlsikrede tilstande i denne rækkefølge: Fejlsikret tilstand, Fejlsikret tilstand med netværksunderstøttelse og Fejlsikret tilstand med kommandoprompt.

Alt afhængig af resultatet, brug følgende vejledning:

Dem der tillader opstart til Fejlsikret tilstand eller Fejlsikret tilstand med netværksunderstøttelse (Malex/Reveton)

- Genstart din computer. Tryk på F8 mens den genstarter.

- Vælg Fejlsikret tilstand eller Fejlsikret tilstand med netværksunderstøttelse.

- Start MSConfig.

- Deaktivér opstartselementer rundll32, der tænder enhver applikation fra Applikations Data. Bemærk, at disse er typiske placeringer for Ukash Virus, men nogle andre kan benyttes.

- Genstart systemet igen.

- Skan med https://www.2-viruses.com/downloads/spyhunter-i.exe, for at identificere Ukash Virus filer og slette dem.

Video til en af disse ransomwares:

Versioner der tillader opstart til Fejlsikret tilstand med kommandoprompt

Gimemo og Epubb trojaner er bag denne version af Ukash Virus. Dette er en sværere version at fjerne.

- Genstart PC i fejlsikret tilstand med kommandoprompt.

- Kør Regedit.

- Søg efter WinLogon Entries. Nedkriv alle filer, der henvises til, som ikke er explorer.exe eller blank. Erstat dem med explorer.exe.

- Søg i Registreringsdatabasen efter Ukash Virus files og slet registreringsdatabasenøglerne, der har forbindelse til filerne.

- Prøv at genstarte og skan med rev name=”Spyhunter”].

- Hvis det mislykkes, så prøv at lave en systemgendannelse fra fejlsikret tilstand med kommando prompt (rstrui.exe).

Ukash Virus der deaktiverer alle fejlsikrede tilstande

Nogle versioner af Ukash Virus deaktiverer alle fejlsikrede tilstande, men giver et lille smuthul, hvor du kan køre et anti-malware program. Gør som følgende:

- Genstart som normalt.

- Start->Kør.

- Indtast: http://2-viruses.com/downloads/spyhunter-i.exe. Hvis malware indlæses, skal du blot trykke på alt+tab en gang og vedholde indtastningen af strengen. Tast Enter.

- Tryk Alt+tab og derefter R et par gange. Ukash Virus processen skulle blive stoppet.

Her er en video, der detaljeret viser denne fremgangsmåde.

Hitman Pro USB disk

Endelig bør du nok skanne PC med en bootbar USB eller DVD disk. Disse bør være i stand til at fjerne alle versioner af Ukash Virus, men vil nok ikke fungere, hvis din harddisk er krypteret.

Til det, anbefaler vi, at man bruger Hitman Pro Kickstarter USB.

- Download [Hitman] på en ikke inficeret PC.

- Kør Hitman og spørg om at skabe en Kickstarter USB (valgmulighed på startskærmen).

- Når USB er klar, genstart den inficerede PC med USB vedhæftet og tryl DEL.

- Vælg USB som primær boot-enhed.

- Start som normalt.

- Kør Hitman Pro og https://www.2-viruses.com/downloads/spyhunter-i.exe . Et af disse programmer burde finde og fjerne malware fra din PC.

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Ukash Virus, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

Hvordan fjerner jeg sådan en virus på min samsung 4s smartfhone

Prøv at downloade og installere anstændig anti-malware program fra Google Play Butik og scanne din enhed med det. Dette burde løse problemet.