LowLevel04 ransomware blev opdaget i oktober sidste år, dvs. i 2015, og det fortsætter med at angribe sårbare maskiner. Dette filkrypterende ransomwareprogram har været aktiv med at angribe servere især i Grækenland og Bulgarien og har således selskaber som sin primære målsætning. Dog er det blevet rapporteret, at hackerne har IP-adresser, som peger på Holland (f. eks 89.248.172.159) og Tyrkiet.

En kort beskrivelse af LowLevel04 Ransomware

LowLevel04 crypto-ransomware benytter AES (avanceret krypteringsstandard) krypteringsalgoritme til at kryptere filerne, der er gemt på lokale, flytbare og netværksdrev. Det drejer sig om følgende udsatte filer:

.3fr, .dbf, .dcr, .dwg, .doc, .der, .erf, .eps, .jpg, .mp3, .mp4, .mef, .mrw, .mdf, .bay, .bck, .bkp, .bcp, .cdr, .mid, .nef, .nrw, .dat, .dxg, .dng, .pptx, .pptm, .jpe, .kdc, .mdb, .jpeg, .indd, .docx, .docm, .pfx, .raw, .rwl, .opd, .odm, .odc, .orf, .odb, .pdd, .pdf, .pst, .ppt, .rtf, .rw2, .odt, .ods, .pem, .sql, .xls, .xml, .xlk, .wpd, .wav, .wb2, .wps, .x3f, .zip, .xlsb, .arw, .bmp, .cer, .crw, .cr2, .crt, .dxf, .r3d, .srf, .sr2, .srw, .p12, .p7b, .p7c, .ptx, .pef, .png, .psd, .php, .rar, .raf, .xlsx, .xlsm, .exe, .bad, .lpa, .sys, .dll, .msi, .ie5, .ie6, .ie7, .ie8, .ie9, .ini, .inf, .lnk, .scr, .com, .ico, .desklink, .mapimail, .search-ms, .automaticDestinations-ms, .bkup, .database, .backup, .zip

De krypterede filer får tilsat præfikset oorr. F. eks vil Presentation.ppt få titlen oorr.Presentation.ppt, efter at den er blevet låst. Den krypterede fil bliver faktisk ændret ved at få tilføjet en række lag af information vedrørende dekrypteringen. De fem lag af dekrypteringsinformation er følgende: den krypterede fil, filstørrelsen før dens kryptering, RSA-2048 krypteret krypteringsnøgle, nøglens størrelse samt Lowlevel04 infektionens id – præfikset.

Lowlevel04 ransomwares eksekverbare fil, som er Date.exe, sletter sig selv, efter at krypteringen er overstået. Derudover bliver der også renset ud i alle de filer, der blev oprettet i løbet af krypteringsprocessen. Endvidere bliver kommandoerne wevtutil.exe cl Application, wevtutil.exe cl Security og wevtutil.exe cl System også sat i værk for at slette hændelseslogfiler for Program, Sikkerhed og System, hvilket gør det umuligt at undersøge angrebet på den kompromitteret computer.

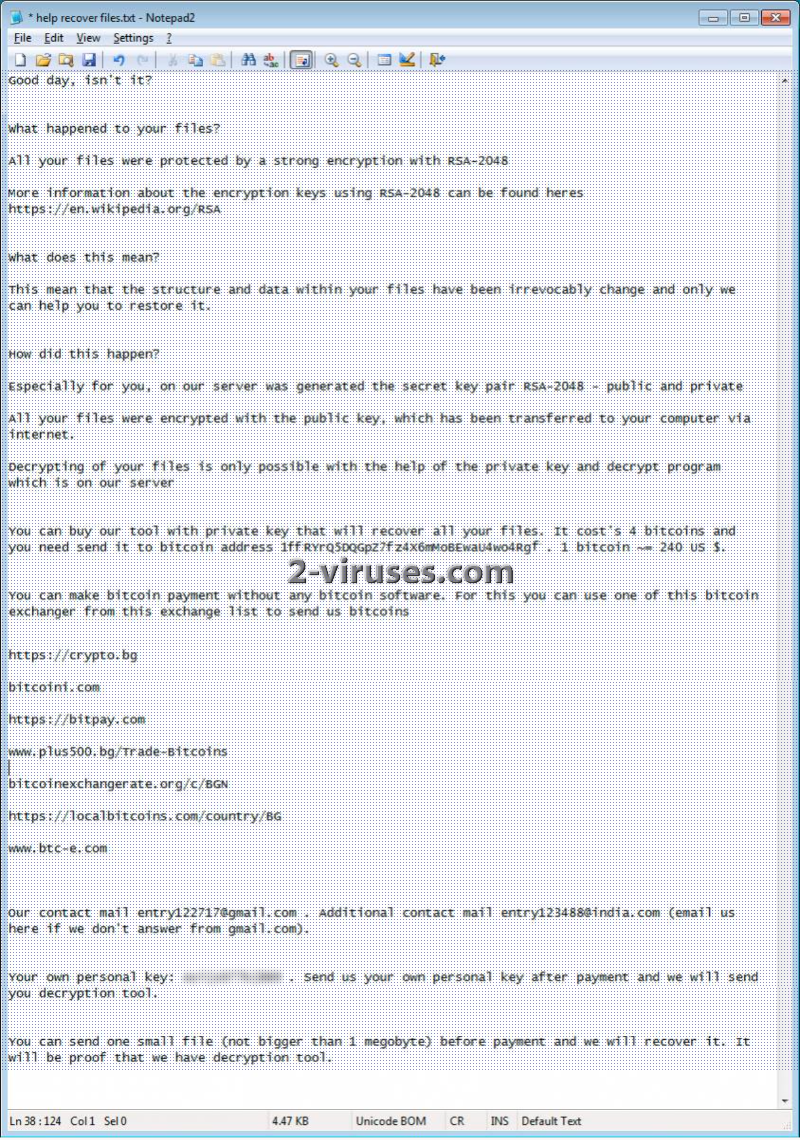

Man kan finde help recover files.txt filen med beskeden om løsesummen i de inficerede mapper. Den har også en græsk version. Beskeden på engelsk ser således ud:

Løsesummen er på 4 BTC, som svarer til 2.947,28 dollars. Kontakt e-mailadresserne er [email protected] og [email protected]. Selvom ofrene har fortalt, at de har modtaget dekrypteringsnøglen, efter at de har foretaget betalingen, kan vi ikke anbefale, at man betaler. Du kan aldrig være sikker på, om angriberne ikke vil stjæle dine data to gange eller så mange gange, som de har lyst til.

Hvordan inficerer LowLevel04 Ransomware systemet?

LowLevel04 filkrypterende malware distribueres, ved at Fjernskrivebordet eller Terminal Services bliver hacket i et kryptoanalytisk angreb, nemlig et brute-force angreb. Denne form for angreb udføres, ved at man prøver en række kodeord, indtil man finder det rigtige. Når man har fået adgang til de ovenfornævnte tjenester, kan crypto-virussens nyttelast blive downloadet i det kompromitteret system.

Hvordan dekrypterer man filerne og fjerner infektionen?

Der er endnu ikke et dekrypteringsværktøj fra pålidelige kilder til rådighed. Så dekryptering er ikke en mulighed. Men du bør alligevel kopiere de inficerede drev. På den anden side er dine Shadow Volume Kopier ikke påvirket af LowLevel04 ransomware virus, og du kan derfor bruge dem. Hvis du ikke ved, hvordan du skal gendanne dine filer ved hjælp af Shadow Volume-tjenesten, kan du følge dette link: http://www.bleepingcomputer.com/tutorials/how-to-recover-files-and-folders-using-shadow-volume-copies/. Hvis du ikke kan bruge Shadow Volume-tjenesten, kan du altid anvende et softwareprogram til datagendannelse, såsom Recuva, PhotoRec osv.

Før du eksperimenterer med Volume Snapshot Service eller downloader et værktøj til datagendannelse, skal du fjerne LowLevel04 virus fra din pc. Download Reimage, Spyhunter eller Hitman og kør en fuld systemscanning. Nedenfor kan du finde en vejledning til den manuelle fjernelse af denne krypterende virus.

Lowlevel04 Ransomware hurtige links

- En kort beskrivelse af LowLevel04 Ransomware

- Hvordan inficerer LowLevel04 Ransomware systemet?

- Hvordan dekrypterer man filerne og fjerner infektionen?

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes LowLevel04 Ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af LowLevel04 Ransomware

- 3. Gendan filer, der er påvirket af LowLevel04 Ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Lowlevel04 Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes LowLevel04 Ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, LowLevel04 Ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af LowLevel04 Ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med LowLevel04 Ransomware.

3. Gendan filer, der er påvirket af LowLevel04 Ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. LowLevel04 Ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.