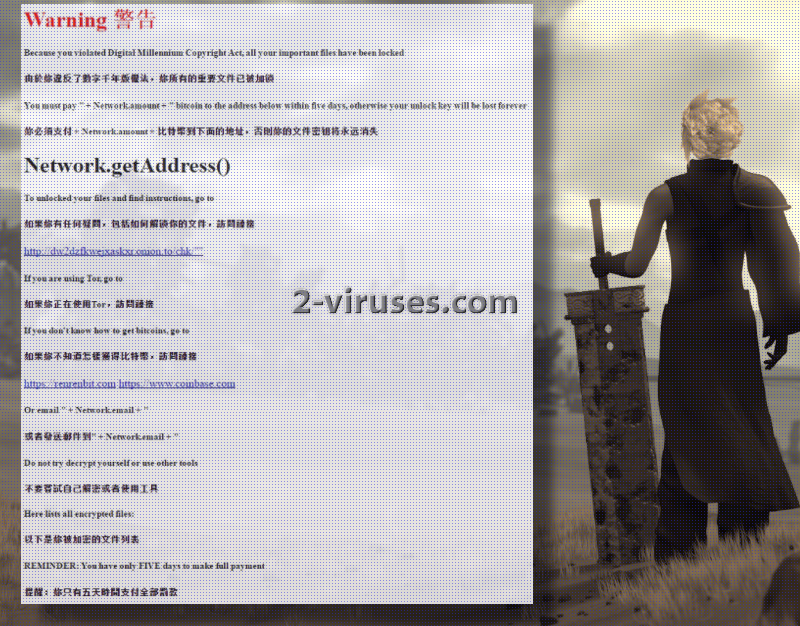

CloudSword er et navnet på en ny ransomware-infektion. Mange ransomwareudviklere forsøger at indlemme noget originalt i deres projekt, og ofte bliver titlerne på den slags trusler taget fra kendte tv-programmer, nogle fra græsk mytologi eller fra tegneserier. Denne gang udspringer navnet CloudSword fra Final Fantasy, som er science fiction og såkaldt fantasi media franchise. CloudSword er et af de våben, som bliver brugt i serien. Selvom det er en ubetydelig lille detalje, er sikkerhedseksperterne ikke ligeglade med den. Og for at underbygge denne hypotese, kan vi også nævne, at der bruges kinesisk i beskeden om løsesummen, som kaldes Advarsel 警告.html. I dette dokument bliver ofrene beskyldt for at have overtrådt Digital Millenium Copyright Act. Og derfor er alle de vigtige filer blevet dekrypteret. Beskeden forlanger også, at computerbrugerne går ind på websiden Dw2dzfkwejxaskxr.onion.to/chk/ for at finde yderligere vejledning, men man kan kun få adgang til websiden via en Tor-browser server. Man gætter også på, at CloudSword virus er baseret på HiddenTear open source-projektet, hvilket betyder, at den sandsynligvis bruger en af AES-krypteringerne. Eftersom ransomwareprogrammet består af en vejledning på kinesisk og engelsk, antages det, at det sigter efter computerbrugere mange forskellige steder.

CloudSword ransomware og dets strategi på slagmarken

CloudSword ransomware er ikke en komplet færdiggjort version. Sikkerhedsforskerne mener, at denne virus stadig er i gang med at blive udviklet. Det kan derfor godt være, at vi fremover vil støde på nye varianter af denne virus. Men indtil videre så lad os fokusere på det nuværende eksempel. Man ved endnu ikke, om denne version tilføjer nye udvidelser til de krypterede data, men den efterlader en besked, som ofrene skal læse. Hackerne, som er ansvarlige for dette ransomware, afsætter kun 5 dage til den nødvendige betaling. Hvis man ikke når det, vil de låste data ikke længere have en nøgle. CloudSword virus bliver opdateret og forbedret i dette øjeblik. Det sjove er, at virussen også indeholder en sætning på latin (Ab honesto virum bonum nihil deterret). Oversat til dansk betyder det: Der er ikke noget, som afholder en god mand fra at gøre, hvad der er hæderligt. Det er ikke til at sige, hvilken handling, der beskrives som hæderlig: det faktum, at hackerne har skabt en ransomware-virus, eller at ofret skal give op og overføre pengene. Uanset hvad, så lad os minde dig om, at du hverken skal kontakte hackerne eller betale løsesummen, de så ihærdigt forlanger.

Dette eksempel fra ransomware-kategorien skjuler sin rigtige identitet og forsøger at få computerbrugerne til at tro, at det er bare er en helt almindelig proces. Men hvis du bemærker, at cloudsword.exe kører i systemet, skal du hurtigt køre en fuld sikkerhedsscanning og fjerne det. Tjek, om dine filer er blevet beskadiget eller er låste. Hvis ransomware-virussen får held med at kryptere data, komplicerer det straks tingene. Virussen kan imidlertid gemme sig bag en proces med et vilkårligt navn: det kan være en tilbagebleven fil fra en opdatering eller anden umærkelig eksekverbar.

Gendannelse af filer, der er blevet ødelagt af CloudSword ransomware

Vi kan desværre ikke give dig et nyt dekrypteringsprogram til denne ransomware-variant. Men du afprøve andre måder for at få dine data tilbage. Du kan tjekke, om denne virus har slettet Shadow Volume kopierne. Hvis dette ransomware ikke udfører en kommando til denne opgave, så vil du være i stand til at få dine filer tilbage. Derudover kan du prøve de allerede eksisterende værktøjer til filgendannelse. I slutningen af denne artikel kan du se de værktøjer, som vi anbefaler. For fremtiden skal du gemme dine filer i sikkerhedskopilagre, så dine filer kan fortsætte med at være i sikkerhed. Hvis en ransomware-virus trænger ind i dine rolige omgivelser, så vil du have mulighed for at genoprette denne behagelige atmosfære, så snart du har fået slettet ransomwareprogrammet og fået dine filer tilbage fra den anden placering.

Sådan trænger CloudSword ind i computerbrugerens enhed

CloudSword virus fokuserer formodentlig på de folk, som enten taler kinesisk eller engelsk. Det betyder, at en lang række computerbrugere kan blive mulige ofre. Det er endnu ikke fastslået, hvordan denne variant distribueres, men vi gætter på, at der sendes e-post rundt med dens nyttelast. Hvis du modtager en mærkelig e-mail i din indbakke, skal du være opmærksom på, at det højst sandsynligt er misvisende materiale, der har banet sig vej til din e-mailkonto. Derfor skal du holde din indbakke fri for spam.

Hvis din enhed ved et uheld er blevet inficeret med CloudSword ransomware, så skal du ikke tøve med at kontakte nogle pålidelige sikkerhedseksperter. Hvis du gør det, vil de kunne informere dig om de mulige løsninger, hvormed du kan fjerne denne variant og gendanne de filer, der er gået tabt. Inden du fjerner infektionen, skal du kopiere alle de krypterede data. Det kan nemlig være, at de ødelagte data i løbet af fjernelsen af CloudSword virus også vil blive slettet. Prøv med Reimage, Spyhunter eller Malwarebytes for at slette denne infektion automatisk. Det følgende afsnit byder på alternative løsninger til dekryptering og fjernelse.

Cloudsword Ransomware hurtige links

- CloudSword ransomware og dets strategi på slagmarken

- Gendannelse af filer, der er blevet ødelagt af CloudSword ransomware

- Sådan trænger CloudSword ind i computerbrugerens enhed

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes CloudSword ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af CloudSword ransomware

- 3. Gendan filer, der er påvirket af CloudSword ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Cloudsword Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes CloudSword ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, CloudSword ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af CloudSword ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med CloudSword ransomware.

3. Gendan filer, der er påvirket af CloudSword ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. CloudSword ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.