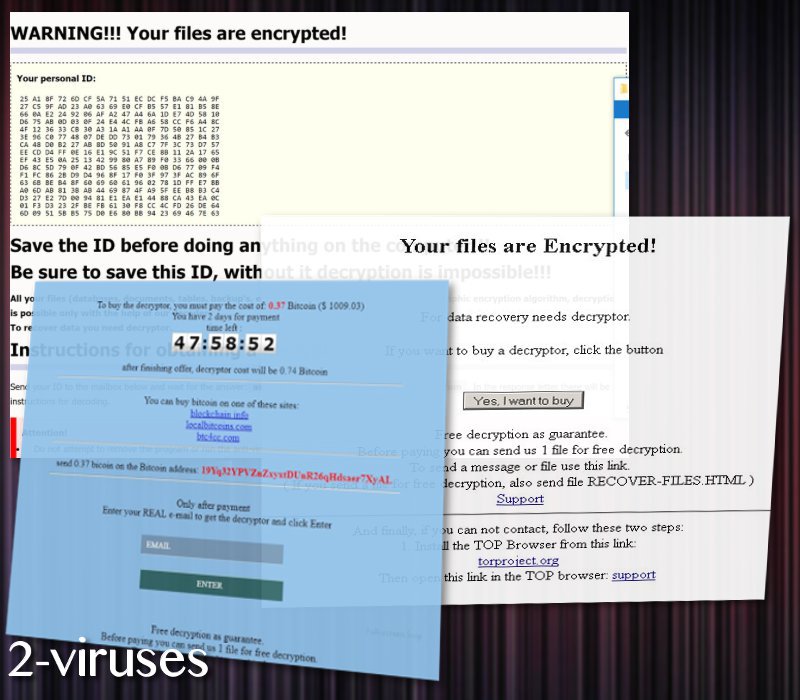

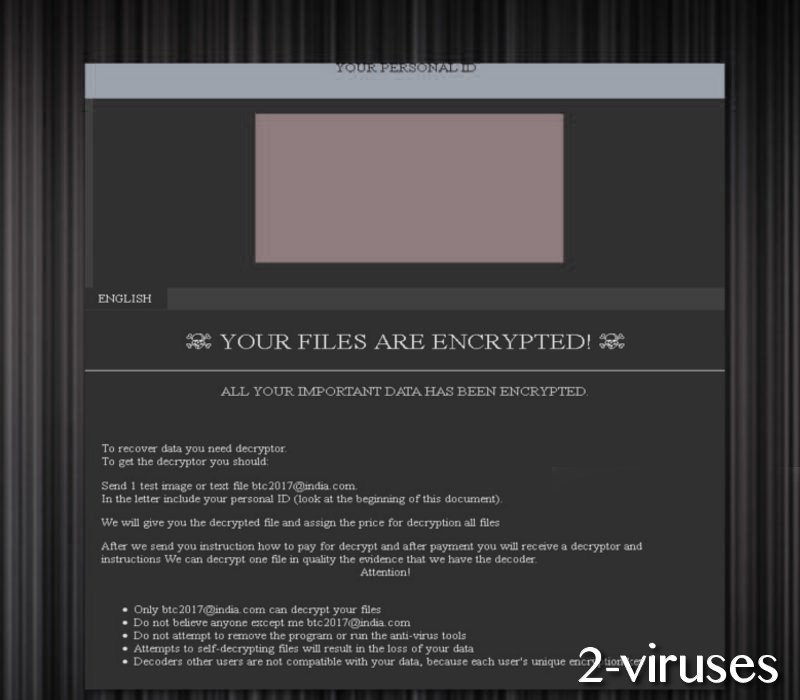

Varianterne af Globe Imposter ransomware virus fortsætter med at spire og kopiere den ældre, overordnede version af infektionen Globe. Det første tegn på lighed er løsesumsbeskeden, der er designet på samme måde. Andre e-mailadresser, som angives som kontaktinformation, tyder dog på, at nogle varianter ikke er udviklet af de samme personer. I løbet af 2017 har udviklere af Globe Imposter-versionerne angivet disse e-mailadresser: [email protected], [email protected], [email protected].

De seneste oplysninger om Globe Imposter ransomware

Lige siden sommeren 2017 er versioner af Globe Imposter krypto-virusser væltet frem i stort tal. En af dem er udvidelsen .skunk med nyttelasten svchost.exe. Endvidere har man også fundet ud af, at udvidelsen .gotham tilhører de lyssky personer, der har udviklet FakeGlobe virus. En A1Lock-variant har ikke kunnet undslippe at blive anset som en del af denne gruppe: den efterlod udvidelsen .707 i de krypterede data. Går vi videre til en anden variant af infektion FakeGlobe, er det blevet fastslået, at den vedhæfter udvidelsen .[email].BRT92 og vedlægger løsesumsbeskeden i HOW_DECRYPT_FILES#.html.

Globe Imposter Ransomware Virus hurtige links

- De seneste oplysninger om Globe Imposter ransomware

- Om de forskellige eksemplarer af FakeGlobe virus

- Dekryptering af disse krypto-virusser

- Hvilke distributionsmetoder tager ransomware-infektionerne i brug?

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes Globe Imposter ransomware virus ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Globe Imposter ransomware virus

- 3. Gendan filer, der er påvirket af Globe Imposter ransomware virus, ved hjælp af Shadow Volume Kopier

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Globe Imposter ransomware virus, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

Ifølge nogle foruroligende nyheder (PSCrypt er baseret på FakeGlobe) er PSCrypt ransomware baseret på filkrypteringsprogrammet GlobeImposter. Og det har vist sig, at FakeGlobe kryptovirus blev solgt som en RaaS (ransomware som en tjeneste).

Ransomwareprogrammet GlobeImposter bliver skubbet frem af såkaldt malspam (Analyse af malwaretrafik), der rettes mod personer fra USA og EU. Derudover har Necurs botnet støttet distributionen af FakeGlobe ransomware. Man har også bemærket, at Necurs er involveret i distributionen af Locky. Nogle sikkerhedseksperter har understreget, at de bliver skubbet frem af to spamkampagner (Locky og FakeGlobe).

Desværre er vi langt fra færdige med dette emne. Vi har også fundet varianter, der vedhæftede .f**k_you_ av_we_are_not_globe_fake, .write_me_[[email protected]]. Sjovt nok bemærkede vi, at en ældre version af GlobeImposter brugte udvidelsen .ocean, mens en ny af slagsen vedhæftede .sea. I august blev vi også opmærksomme på udvidelser såsom .mtk118, .492 og .coded. Selvom det ser ud til, at alle markeringerne er uendelige, så ser vi dog lys forenden af tunnelen.

Man har også lagt mærke til, at der er versioner af GlobeImposter, der vedhæfter ID-numre som udvidelser. Men der er dog flere varianter, der vedhæfter de samme udvidelser til alle deres ofre. I august fandt man f. eks .ACTUM, .BONUM, .NIGGA, .rumblegoodboy og .0402. Der var også en upassende udvidelse i form af .f*ck, bare uden symbolet i stedet for et bogstav. Der er en ekstra streng af udvidelser: .GRANNY, .UNLIS, .LEGO, .zuzya, .needdecrypt, .write_on_email, .911, .f41o1, .YAYA, .needkeys, .nWcrypt.

Dernæst besluttede hackerne sig for at bruge præsidentnavne og inkorporere dem i deres ransomware-infektioner. Således kan man støde på udvidelser såsom .ReaGan, .BUSH, .Bill_Clinton@derpymailorg, and .reaGAN. Det er virkelig vigtigt, at du læser om disse GlobeImposters og er opmærksom på, at de varianter ikke bare lige holder op med at dukke op, men forbliver en trussel i et stykke tid (Fakta om FakeGlobe).

Om de forskellige eksemplarer af FakeGlobe virus

Det er ret kompliceret at tælle alle de udvidelser, som Globe Imposters vedhæfter de data, som det ødelægger med kryptering. En af de nyeste eksemplarer er en .help-tilføjelse. Sidstnævnte variant har umiddelbart været aktiv i anden halvdel af august og dens nyttelast er encm3.exe.

Den 1. august trådte endnu en variant på banen med udvidelsen .726. Samme variant havde været aktiv i et godt stykke tid før det, men havde vedhæftet .725 i stedet for og plantede filen RECOVER-FILES-725.html, der skulle starte i ofrenes foretrukne browsere.

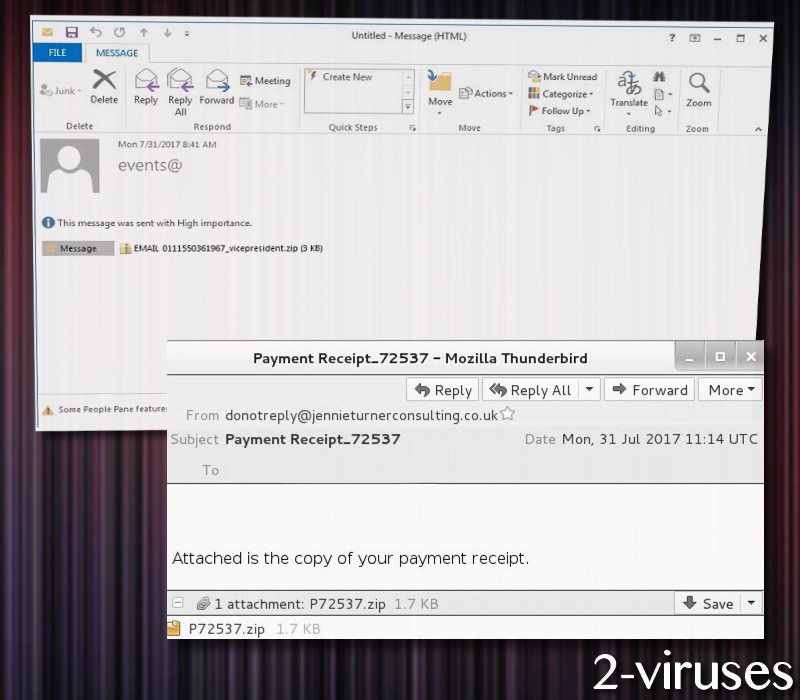

Den 31. juli viste der sig endnu en variant af FakeGlobe malware og den omfattede udvidelsen .ocean sammen med tilføjelsen !back_files!.html. På omtrent samme tidspunkt havde man bemærket, at malspam-kampagner omfattede eksekverbare, der bragte nyttelaster for Globe Imposters ind i computersystemerne. Necurs botnet var et af de værktøjer, som blev brugt til at distribuere denne spampost med succes.

I nogle tilfælde bruger hackerne ikke så meget energi på at overbevise folk om, at e-mailen er legitim. Det ser ud til, at der blev sendt tomme breve ud, dvs. de havde ingen tekst, kun en vedhæftning. Selvom nogle af disse e-mails kan være ret overbevisende, så skal man straks blive mistænksom, når en e-mail ikke indeholder nogen tekst.

Man opdagede også en variant af Globe Imposter kaldet A1Lock, og den blev leveret til brugernes computer via nyttelasten KSSOIFUSIOHRQW.exe. Den vedhæftede udvidelsen .rose og plantede “how_to_back_files.html”. Denne variant var ganske anderledes, idet dens .html fil åbnede en besked, der afveg fra de førnævnte eksemplarer. Vi har også bemærket, at [email protected], et eksemplar der vedhæfter {email}.BRT92, også er på fri fod ledsaget af #HOW_DECRYPT_FILES#.html.

Dekryptering af disse krypto-virusser

Inden du forsøger dig med de mulige filgendannelsesmetoder, skal du fjerne det malwareeksemplar, der i øjeblikket forstyrrer dit operativsystem. Ethvert slags anti-malwareprogram vil kunne hjælpe dig med det, men vi anbefaler dog Reimage. Hvis du ikke gør det, vil krypto-virussen gentagende gange fuldføre filkrypteringsprocessen. Hvis dit system er blevet inficeret via usikker RDP, bør du også ændre adgangskoderne til alle dine konti.

En af de første varianter af Globe Imposter vedhæftede udvidelsen *.crypt. Denne version kan dekrypteres med Emsisoft Decrypter. Andre varianter kan også knækkes, men du er nødt til at følge vejledningen, som følger med tjenesten. Hvis det ikke virker, foreslår vi, at du bruger andre alternativer. Vi omtaler flere af dem i afsnittet forneden.

Hvilke distributionsmetoder tager ransomware-infektionerne i brug?

Denne række af krypto-virusser leveres primært med spampost, der indeholder vedhæftninger. Der kan naturligvis også tages andre metoder i brug, men denne er den mest fremherskende taktik. Man har også bemærket, at nyttelaster bliver leveret via usikre hjemmesider eller endda online annoncer. Ubeskyttede Remote Desktop Protocols har i nogle tilfælde også været målsætningen. Hvis du gerne vil være immun overfor den terror, som ransomware bringer, skal du uploade dine filer i sikkerhedskopilagre eller andre steder, som kan tjene som en alternativ kilde til dine digitale data.

Hvis dine data på din harddisk er blevet krypteret, er det vigtigt, at du har fået dem kopieret. Det siger sig selv, men du skal ikke åbne beskeder med e-mailadresser, som du ikke kender. Sidst men ikke mindst, skal vi lige minde dig om, at nogle krypto-virusser kan distribueres via sociale netværk.

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Globe Imposter Ransomware Virus, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes Globe Imposter ransomware virus ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Globe Imposter ransomware virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Globe Imposter ransomware virus

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Globe Imposter ransomware virus.

3. Gendan filer, der er påvirket af Globe Imposter ransomware virus, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Globe Imposter ransomware virus prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.