OzozaLocker er en ransomware-virus, som blev opdaget i forrige uge, det vil sige mellem d. 21. og 25. november 2016, af it-sikkerhedsforskere fra MalwareHunterTeam. Dette nye ransom-malware viser sin løsesumsbesked på en interessant måde – et popup-vindue dukker op, efter at offeret har klikket to gange på den krypterede fil. Men det mest vigtige at nævne vedrørende OzozaLocker malware er, at der er blevet udgivet et gratis, pålideligt dekrypteringsprogram af forskerne fra Emsisoft. Du kan finde linket i slutningen af denne artikel.

Hvad ved man allerede om OzozaLocker Ransomware?

OzozaLocker krypto-virus anvender .locked-udvidelsen til at navngive de krypterede filer. Man kan således skelne imellem de krypterede og de raske filer, hvor den sidstnævnte filnavnudvidelse som sagt bliver vedhæftet de kompromitterede datafiler. For eksempel vil Wallpaper.jpg få Wallpaper.jpg.locked navnet, efter at den er blevet låst. De følgende filtyper kan blive ramt af denne malwaretrussel:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .rim, .w3x, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .fos, .mov

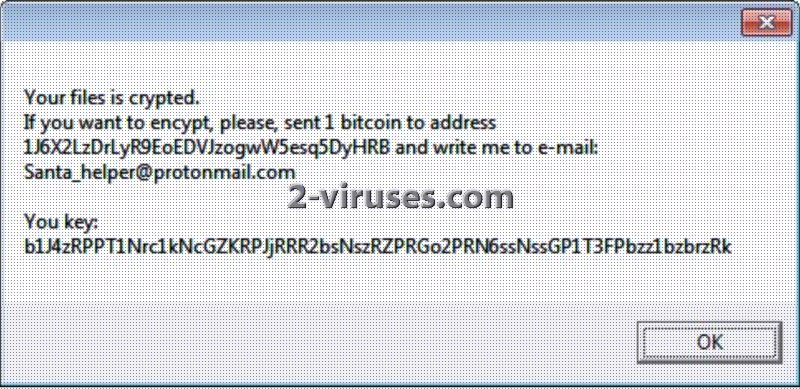

Løsesumsbeskeden, som kaldes HOW TO DECRYPT YOU FILES.txt (som du kan se, så har svindlerne glemt et R i slutningen af YOU) er skrevet i en NotePad-fil. Den indeholder følgende meddelelse:

Files has been encrypted.

If you want to decrypt, please, send 1 bitcoin to address 1J6X2LzDrLyR9EoEDVJzogwW5esq5DyHRB and write me to

e-mail: [email protected]

Your key: zmhhyzh4MUd6zwdNd00yY1A2s0s1wvJBemz4vfBZbDVTRFF0u2xRTFduTzg3aTZnR2c

(Filer er blevet krypteret.

Hvis du gerne vil dekryptere, send venligst 1 bitcoin til adressen 1J6X2LzDrLyR9EoEDVJzogwW5esq5DyHRB og skriv mig til

e-mail: [email protected]

Din nøgle: zmhhyzh4MUd6zwdNd00yY1A2s0s1wvJBemz4vfBZbDVTRFF0u2xRTFduTzg3aTZnR2c)

Det fremgår tydeligt, at der er flere bogstaver, endda ord, der mangler. Disse programmører staver ikke så godt, hvilket er et typisk træk for ransomwareudviklere. Størrelsen på løsesummen er 1 BTC, som ifølge den seneste stigning i BTC-valutaen er 730,45 dollars i skrivende stund. BTC-adresse er den samme i alle tilfælde af OzozaLocker-infektionen, mens nøglen, som står i slutningen af meddelelsen, er forskellig i hvert enkelt tilfælde af infektionen. Den første lange række af bogstaver og tal er adressen på hackernes konto, hvor alle løsesumsindbetalingerne strømmer hen. Den anden er den unikke infektionsnøgle, som udvikles til hver ejer af en kompromitteret maskine. Den tredje detalje i meddelelsen fra OzozaLocker krypto-malware er kontakt e-mailadressen Santa_Helper@protonmail, der antyder, at programmørerne betegner sig selv som julemandens hjælpere, selvom det ikke ligefrem er juleglæde, de spreder.

Med hensyn til hvordan OzozaLocker filkrypterende virus spredes, findes der stadig ingen særlige oplysninger. Derfor vil vi endnu engang gøre rede for de almindelige metoder, hvorpå ransomware-virusser bliver distribueret. Der er tale om spam e-mail links og vedhæftninger, falske downloads og inficerede websider. Det er sikkert også disse måder, OzozaLocker malware bliver spredt på.

Fjern OzozaLocker Ransomware og gendan dine filer

I tilfælde af OzozaLocker virusinfektionen er der heldigvis fundet en løsning, så du kan fjerne truslen og gendanne dine data. For at begynde med fjernelsen af denne filblokerende virus, så er du nødt til at kopiere de låste datafiler, inden du kører en malwarescanner, for hvis du glemmer det, vil du ikke være i stand til at bruge det pålidelige dekrypteringsprogram, som vi vil præsentere for dig om nogle få sekunder. Vi anbefaler, at du kører en af følgende virusscannere: Reimage, Spyhunter eller Malwarebytes. Du kan også følge vejledningen forneden, der forklarer, hvordan du fjerner malwareprogrammet manuelt. Men hvis du aldrig har prøvet det før, er det bedre at vælge en automatisk fjernelse med f. eks Reimage. Det gratis, anerkendte dekrypteringsprogram kan downloades her.

Ozozalocker Ransomware hurtige links

- Hvad ved man allerede om OzozaLocker Ransomware?

- Fjern OzozaLocker Ransomware og gendan dine filer

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes OzozaLocker Ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af OzozaLocker Ransomware

- 3. Gendan filer, der er påvirket af OzozaLocker Ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Ozozalocker Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes OzozaLocker Ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, OzozaLocker Ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af OzozaLocker Ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med OzozaLocker Ransomware.

3. Gendan filer, der er påvirket af OzozaLocker Ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. OzozaLocker Ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.