TeamXRat (eller XPan, den tidligere version kaldes Xorist) ransomware er ikke længere en trussel. Kaspersky Labs it-sikkerhedsforskere har formået at dekryptere denne it-virus. Den blev fundet som Trojan-Ransom.Win32.Xpan.a og PDM:Trojan.Win32.Generic. Dette cryptomalware er udviklet af brasilianske hackere, der kalder sig selv for TeamXRat eller CorporacaoXRat (CorporationXRat på engelsk). TeamXRat ransomware virus sigter efter lokale virksomheder og hospitaler såvel som individuelle computerbrugere. Den benytter den asymmetriske AES-256 krypteringsalgoritme med CBC (blokkædning). Den tidligere anvendte TEA (Lille krypteringsalgoritme) blev droppet.

Om TeamXRat Ransomware

Den nyeste version af TeamXRat ransomware er skrevet i C++ og anvender STL som en konsol-applikation, der slettes, efter at krypteringen er sket. Programmet er pakket i det UPX eksekverbare pakningsprogram. Det vedhæfter følgende nøgle i registreringsdatabasen – HKLM\SYSTEM\CONTROLSET001\CONTROL\NLS\LOCALE – for at kunne tjekke standardsproget i systemet. Formodentlig blev programkoden designet til først at finde ud af, om standardsproget er portugisisk og derefter beslutte, om det skal kryptere data i systemet eller ej. TeamXRat krypteringsprogrammet sletter også Proxy-indstillingerne placeret i HKCU\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\INTERNET SETTINGS\ZONEMAP. Det bliver umiddelbart gjort for at blokere adgangen til visse web-servere eller af anonymitetsmæssige grunde, eller begge dele.

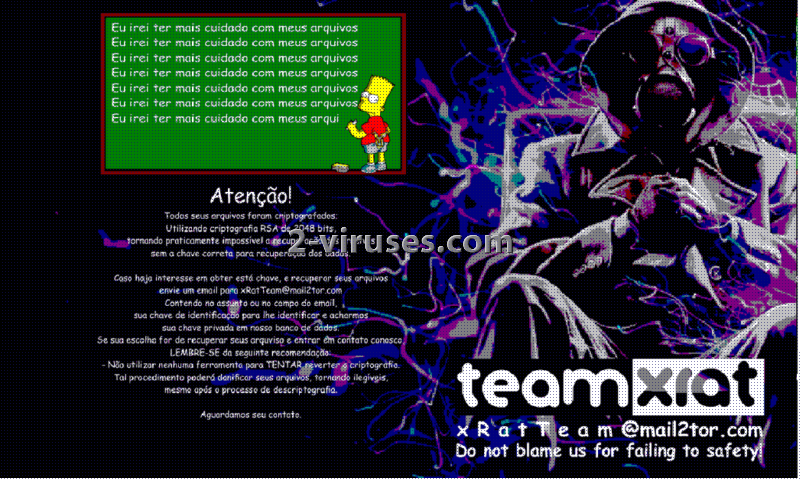

Du vil ikke være i tvivl om, at din computer er inficeret med TeamXRat filkrypterende virus. Efter installationen af denne it-trussel og dens vellykkede kryptering af dine data, vil baggrunden på dit skrivebord blive udskiftet med følgende billedfil:

Alle filer kan blive ramt bortset fra .exe og .dll filer samt bestemte blacklistede filer. Filerne vil få vedhæftet følgende filnavnudvidelse: ___xratteamLucked. Filen ”Como descriptografar os seus arquivos.txt” (Sådan krypterer du dine filer.txt på dansk) med beskeden om løsesummen, der åbnes ved hjælp af msg.exe, står på brasiliansk-portugisisk:

Kontakt e-mailadresserne er [email protected], [email protected] eller [email protected]. [email protected] som er angivet i de tidligere versioner af ransomwareprogrammet, er i øjeblikket inaktiv. De aktive e-mailadresser er beregnet til, at man kan kontakte disse hackere for at betale løsesummen på 1 BTC (bitcoin), hvilket svarer til 604.76 dollars i skrivende stund. Den offentlige RSA-2048 nøgle, som er i MSBLOB format, skal sendes, for at man kan modtage instrukserne vedrørende betalingen. Svindlerne kalder det for en donation, som du skal donere til dem for deres gode gerning, så din it-sikkerhed fremover er bedre.

Hvordan har TeamXRat Ransomware inficeret din computer?

TeamXRat cryptomalware bliver manuelt installeret via en hacket RDP (Remote Desktop Protocol), og efter dens vellykkede installation og kryptering, bliver den også manuelt fjernet fra systemet. Brute force RDP angreb er mere tilbøjelige til at forekomme på en fjern desktop server, som er ”beskyttet” med et svagt kodeord og som har MS15-067 og MS15-030 sårbarheder i RDP-protokollen. Når sådan et angreb har fundet sted, bliver computersystemets antivirusprogram øjeblikkeligt deaktiveret, og infektionen samler styrke.

Hvordan dekrypterer man filer, der krypteret af TeamXRat Ransomware?

Som vi nævnte i begyndelsen af dette indlæg, så har Kaspersky Anti-Ransom teamet været i stand til at knække TeamXRat programmets kode. Du kan kontakte teknikerne på Kaspersky på deres support-side support.kaspersky.com. Vi kan ikke sige det med sikkerhed, men dekrypteringsprogrammet skulle umiddelbart være gratis, eftersom denne udbyder af sikkerhedsprogrammer er kendt for at udgive gratis dekrypteringsværktøjer til dekryptering af ransomware-trusler. Dekrypteringsprogrammet er ikke offentligt tilgængeligt, for at udviklerne af TeamXRat ikke vil kunne opdage fejlene i kildekoden i deres program og dermed være i stand til at løse dem. Så lav en kopi af de inficerede filer og anvend et professionelt antivirus software, såsom Reimage, Spyhunter eller Malwarebytes for at fjerne TeamXRat Trojan fra din pc. Hvis du foretrækker at udføre opgaven selv, kan du følge den manuelle fjernelsesvejledning nedenfor.

Teamxrat Ransomware hurtige links

- Om TeamXRat Ransomware

- Hvordan har TeamXRat Ransomware inficeret din computer?

- Hvordan dekrypterer man filer, der krypteret af TeamXRat Ransomware?

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes TeamXRat Ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Xorist Ransomware

- 3. Gendan filer, der er påvirket af Xpan Ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Teamxrat Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes TeamXRat Ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Xpan Ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Xorist Ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med TeamXRat Ransomware.

3. Gendan filer, der er påvirket af Xpan Ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Xorist Ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.