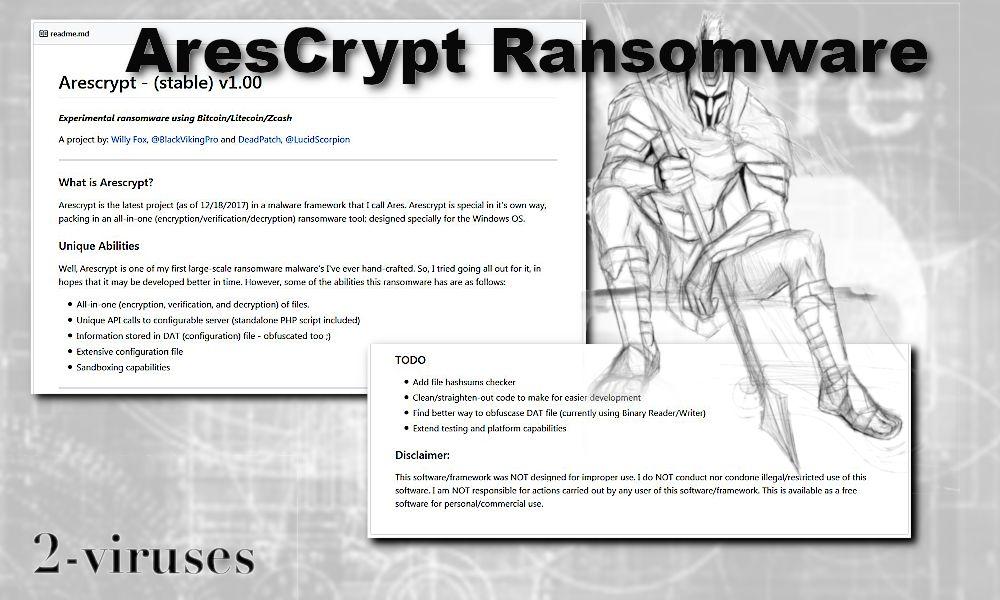

Arescrypt ransomware, som er udviklet og offentligt delt på Github tilbage i december 2017 af @Blackvikingpro og @LucidScorpion, er i øjeblikket i @malwarehunter-teamets søgelys, fordi det formodentlig kan blive misbrugt som et Hidden Tear Projekt.

Arescrypt Ransomware hurtige links

- Hvordan fungerer Arescrypt virus

- Hvordan spredes Arescrypt ransomware

- Sådan renser du din pc for Arescrypt ransomware infektionen

- Automatiske fjernelsesværktøjer til Malware

- Sådan fjerner du gratis Arescrypt virus

- 1. Hvordan fjernes Arescrypt ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Arescrypt ransomware

- 3. Gendan filer, der er påvirket af Arescrypt ransomware, ved hjælp af Shadow Volume Kopier

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Arescrypt ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

Udviklerne af dette open source ransomware, hvis navn står for Arsenal of Reaping Exploitational Suffering (ARES), påstår, at de kun deler det med henblik på uddannelsesmæssige formål på grund af de forskellige arbejdsmetoder, men det gør ikke it-sikkerhedsspecialisterne glade, snarere mere bekymrede, for vi ved alle, at Arescrypt virus mest vil blive justeret og anvendt af svindlere og ikke af studerende, hvilket medfører flere kompromitterede maskiner, krypterede filer samt utilfredse computerbrugere.

Eftersom Arescrypt er et nyt ransomware og endnu ikke er blevet brugt som en egentlig parasit, der har inficeret nogen, er nogle ting endnu uklare. Desuden kan hackerne justere denne virusskabelon, så meget de vil, lige fra navnet og udvidelsen til størrelsen på løsesummen. Derfor skal du læse godt og grundigt på lektien, inden Arescrypt spredes vidt og bredt, så du kan undgå eller løse problemet med dette nye, berygtede ransomware.

Hvordan fungerer Arescrypt virus

Ligesom alle andre ransomwareprogrammer kompromitterer Arescrypt virus ubemærket computerne og låser vigtige filer, hvorefter det lover at dekryptere dem, hvis offeret betaler et bestemt beløb (løsesum). Gode eksempler herpå er de berømte WannaCry, NotPetya, RandomLocker osv. Men Arescrypt er en lille smule anderledes end de andre ransomwareprogrammer.

I modsætning til de andre har Arescrypt en alt-i-én-funktion, der gør parasitten i stand til at kryptere filerne, godkende betalingen af løsesummen og dekryptere filerne, hvis offeret rent faktisk betaler. Andre trusler, der forlanger en løsesum, sender en tekstfil, som forsyner den kompromitterede bruger med e-mail og krypto-wallet, hvortil vedkommende skal sende pengene, men det er ikke pålideligt, og de fleste ramte brugere betaler ikke, fordi de er usikre på, om svindlerne vil sende dekrypteringsprogrammet til dem. I dette tilfælde forventer udviklerne af Arescrypt, at opkrævningen af løsesummen vil være hurtigere og mere vellykket, for umiddelbart efter betalingen, vil filerne blive låst op.

Yderligere unikke egenskaber i krypto-pengeafpresseren Arescrypt omfatter:

Unikke API-opkald til konfigurérbar server (stand-alone PHP-script inkluderet)

Information lagret i DAT (konfigurations) fil – også forvirrende

Omfattende konfigurationsfil

Sandbox-egenskaber

Arescrypt er udviklet til kun at kompromittere Windows OS og tager imod betalinger i Bitcoin, Litecoin og Zcash. Udvidelsen på de låste filer og beløbet på løsesummen afhænger af, hvordan hackerne tilpasser det.

Disse egenskaber gør denne virus speciel og anderledes, men nogle funktioner har imidlertid plads til forbedring, og derfor har udviklerne lagt den på Github. Malwarespecialister er desværre bange for, at dette kan gå hen og blive til et Hidden Tear projekt, hvormed alle vil kunne modificere dette ransomware og sprede endnu flere trusler i den virtuelle verden, hvor der i forvejen er rigeligt at tage sig af.

Hvordan spredes Arescrypt ransomware

Da virussen endnu ikke distribueres og kun er lagt på Github som en prøve, kan den bruge enhver form for spredningsmetode. Højst sandsynligt Malspam. De målsatte ofre vil modtage en e-mail, der prøver på at få dem til at åbne en vedhæftning, der er inficeret med Arescrypt ransomware. Ét klik er nok til at få sat virussen i gang.

Du kan imidlertid modtage Arescrypt eller andet ransomware på mange andre forskellige måder, såsom P2P-netværk, rootkits, malvertising-annoncer, inficerede offentlige netværk, flytbare media, torrents, freeware-pakker og kompromitterede hjemmesider.

Selvom de fleste mener, at et godt, dyrt antivirus vil beskytte fuldt ud mod enhver form for virtuel parasit, har de ikke helt ret. Virusserne bliver faktisk mere og mere listige og kan nemt overmande beskyttelsen og invadere dit system. Antivirus hjælper mod mindre infektioner, men når det gælder Arescrypt ransomware, vil truslen smutte forbi det uden problemer. Derfor bør du virkelig kigge nærmere på Sådan undgår du en ransomware-infektion og Hvilke hjemmesider er mest tilbøjelige til at inficere dig.

Sådan renser du din pc for Arescrypt ransomware infektionen

Mens antivirusser ikke er det bedste valg, når du skal beskytte din pc mod malware, er anti-spywareprogrammer en uerstattelig metode til at fjerne Arescrypt og andre parasitter, når de allerede befinder sig i systemet. De bedste værktøjer er indtil videre Spyhunter og Reimage. Spyhunter har nogle virkelig avancerede færdigheder, hvad angår sporing/fjernelse af spyware, og Reimage kan udover sporing af malware udføre systemoptimering og reparere fejl, hvis truslerne påvirker operativsystemet.

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Arescrypt Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

Det er nogle gange nødvendigt, at du ved, hvordan du fjerner Arescrypt-baserede ransomwareprogrammer, inden du kan bruge et anti-malwareprogram, for virussen forstyrrer dine funktioner for søgning/downloading. Derfor har vi lavet en detaljeret vejledning, der beskriver, hvordan man fjerner Arescrypt ransomware fra Windows OS. Der findes i øjeblikket ikke noget dekrypteringsprogram til Arescrypt ransomwareprogrammerne, men hold øje med opdateringerne i Listen med dekrypteringsprogrammerne.

Sådan fjerner du gratis Arescrypt virus

1. Hvordan fjernes Arescrypt ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Arescrypt ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Arescrypt ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Arescrypt ransomware.

3. Gendan filer, der er påvirket af Arescrypt ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Arescrypt ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.