CryptoID ransomware, eller Rickroll locker, er en kryptovirus, som ved hjælp af scareware-funktioner og en vanskelig algoritme låser ofrenes personlige data og forlanger betaling i kryptovaluta i bytte. Heldigvis er der en løsning til denne infektion, for, som it-fagfolk har bemærket, er denne virus ikke en ny variant, men en efterkommer af Aurora ransomware, bare med en anden udvidelse og løsesumsbesked. Så uanset hvad du gør, skal du ikke betale udviklerne af CryptoID ransomware, og fortsæt med at læse denne artikel.

Cryptoid Ransomware hurtige links

- Hvad er CryptoID ransomware

- Hvordan spredes CryptoID ransomware

- Sådan fjerner man CryptoID virus og dekrypterer filerne

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes CryptoID ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af CryptoID ransomware

- 3. Gendan filer, der er påvirket af CryptoID ransomware, ved hjælp af Shadow Volume Kopier

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom CryptoID ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

CryptoID virus blev opdaget d. 18. januar 2019 af MalwareHunterTeam, og malware-eksperterne er ikke imponerede over dens adfærd, for det er nøjagtig den samme som Aurora virus, som udkom for et år siden. Ifølge Virustotal.coms scanning har CryptoID virus selv med antivirus programmer en yderst høj sporbarhed, hvilket betyder, at udviklerne ikke har gjort meget for at forbedre koden eller noget. Men vi må ikke glemme, at dette ransomware stadig er en meget skadelig trussel, som ikke lige er så nem at håndtere. Så hvis du tror, at CryptoID ransomware generer din computer, vil dette indlæg være dig til stor hjælp.

Hvad er CryptoID ransomware

CryptoID ransomware er den nyeste version af Aurora ransomware, som allerførst udkom i maj 2018 og siden har haft et par andre eksemplarer med forskellige udvidelser men samme krypteringsmekanismer. Denne gang har CryptoID kryptovirus også fået den typiske RSA-2048 kryptering, men bruger en særskilt streng – ‘.cryptoid’ -, der føjes til de ramte filer. Denne filnavngivning er en del af scareware-funktionerne, som det skadelige program anvender med henblik på at opfordre offeret til at betale løsesummen, for når brugeren bliver bange for, bekymret eller stresset over, at filerne er faldet i hackernes hænder, er vedkommende tilbøjelig til at foretage de mest irrationelle beslutninger.

Men inden man overhovedet ser CryptoID virus, er der en masse, som truslen skal gøre, før den viser de visuelle effekter. Når offeret ved en fejltagelse kører installationsprogrammet, begynder ransomwareprogrammet at modificere registreringsdatabasenøgler og føjer sig til et par Windows-mapper (%AppData%, %Local%, %Temp%, %Roaming%), så den kan blive ved på samme måde, selv når computeren genstartes osv. CryptoID standser også dit antivirus for at sikre en smidig opsætning. Og samtidigt begynder kryptovirussen at scanne for potentielle filer, den kan kryptere, hvilket i bund og grund er alle data på drevene, bortset fra de vigtigste systemmapper, som er nødvendige for, at computeren kan arbejde korrekt. Alle billeder, dokumenter, videoer og musik bliver derpå låst med #, og til sidst bliver udvidelsen .cryptoid føjet til slutningen af filernes navn. ‘firstpicture.jpg’ bliver til ‘firstpicture.jpg.cryptoid’.

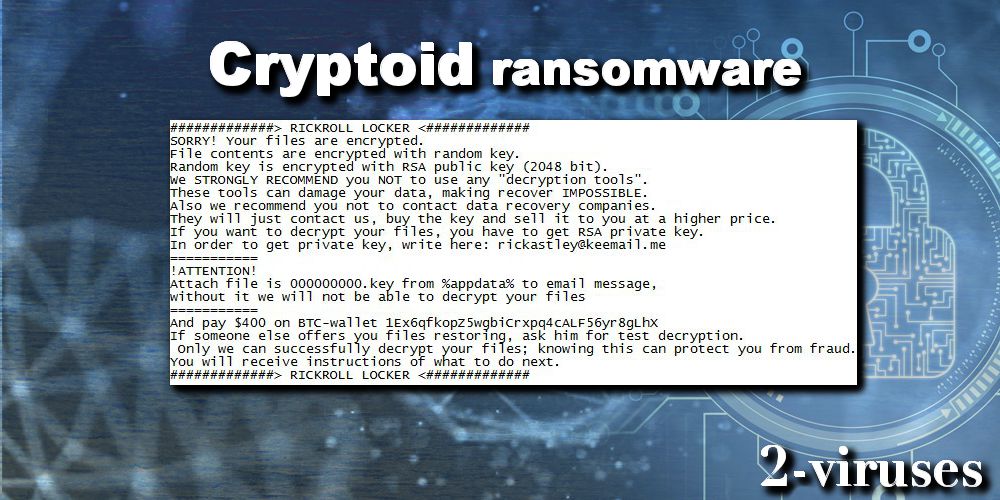

Noget af det sidste, som CryptoID ransomware gør, inden det slår sig ned, er at smide løsesumsbeskeden (‘CRYPTOID_BLOCKED.txt’, ‘CRYPTOID_HELP.txt’, ‘CRYPTOID_MESSAGE.txt’) med oplysninger om de videre krav til offeret, for at vedkommende kan få filerne tilbage:

########> RICKROLL LOCKER <########

SORRY! Your files are encrypted.

File contents are encrypted with random key.

Random key is encrypted with RSA public key (2048 bit).

We STRONGLY RECOMMEND you NOT to use any “decryption tools”.

These tools can damage your data, making recover IMPOSSIBLE.

AIso we recommend you not to contact data recovery companies.

They will just contact us, buy the key and sell it to you at a higher price.

If you want to decrypt your files, you have to get RSA private key.

In order to get private key, write here: [email protected]

===============

ATTENTION!

Attach file is 000000000.key from %appdata% to email message.

Without it we will not be able to decrypt your files

===============

And pay $400 on BTC-wallet Lex6qfkopz5wgbicrxpq4cALF S6yr8gLhx

Bf someone else offers you files restoring, ask him for test decryption.

Only we can successfully decrypt your files; knowing this can protect you from fraud.

You will receive instructions of what to do next.

########> RICKROLL LOCKER <########

I denne løsesumsbesked fra CryptoID virus oplyser svindlerne deres e-mail, det beløb de kræver (0,12 BTC) og hvortil det skal sendes, samt anvisninger om at sende ‘000000000.key fra %appdata%’. Men inden du skynder dig at gøre noget for disse skurke, skal du vide, at du har mulighed for at låse de ransomware-ramte filer op, og således undgå at tømme din pung, blot ved at læse hele denne artikel.

Hvordan spredes CryptoID ransomware

Ransomware, ligesom enhver anden trussel, kan have tonsvis af forskellige distributionsmetoder, herunder torrents, sårbarheder i forbindelse med Remote Desktop Protocol (fjernskrivebord), drive-by-downloads, trojanske heste, browserudvidelser osv. Det er blevet rapporteret, at CryptoID virus hovedsageligt spredes i form af et hyperlink på hjemmesider med spil for voksne. Dette link påbegynder downloadingen af filen ’tree.exe’ eller ’RICKROLL.exe’. Når brugeren kører denne fil, bliver CryptoID ransomware sat i gang og begynder den hemmelige installation, som er Så hurtig, at det er umuligt at standse processen. Derfor foreslår vi dig at kigge på den Ultimative sikkerhedsvejledning mod ransomware.

En anden distributionsmetode er såkaldte socialt konstruerede e-mails med skadelige vedhæftninger. Denne teknik er stadig meget populær blandt ransomware, fordi den gør, at det er meget nemmere at få offeret til at åbne filen med installationsprogrammet for CryptoID kryptovirus end med andre metoder. Svindlerne får simpelthen tonsvis af hackede e-mails fra DarkWeb eller direkte fra det, de kan finde på internettet, og sender dermed en spændende besked, som ikke har så mange oplysninger, men som ser ud til at komme fra en meget vigtig afsender (såsom politiet, en advokat, en kunde, en arbejdsgiver, en gæst osv.). Dette får modtageren til at åbne den vedhæftede .docx eller .pdf fil, og aktiverer dermed Makroer, så vedkommende kan se det fulde indhold af beskeden. Det er sådan, man ender med at aktivere virussen, som er gemt i makroer. Og da det er en lovlig funktion i MS Office, er der intet antivirus, der kan spore det, bortset fra når scriptet er blevet aktiveret.

Sådan fjerner man CryptoID virus og dekrypterer filerne

Eftersom CryptoID ransomware blot er en nyere variant af Aurora kryptovirus, som allerede er knækket, findes der heldigvis et dekrypteringsprogram, der kan låse alle dine låste filer op. Men før du forsøger at låse dem op, er du nødt til at fjerne virussen, så truslen ikke dobbeltkrypterer dine data, hvilket i så fald ville være umuligt at gøre noget ved. Den bedste måde, hvorpå du kan sikre, at dit Windows er fri for CryptoID, er ved at scanne computeren med et anti-malwareprogram, såsom Reimage, Spyhunter eller Malwarebytes, og eliminere de skadelige filer, som programmet foreslår. Disse anti-spywareprogrammer er professionelle applikationer, som vil afinstallere det skadelige program fuldstændigt, så du kan være sikker på, at dit system er klar til det næste punkt – dekrypteringen.

Når du skal have fat på dekrypteringsprogrammet, skal du først besøge Id-ransomware-hjemmesiden, for at du kan afgøre, om din virus virkelig er baseret på Aurora ransomware. Og hvis resultaterne er positive, skulle du få et omdirigerende link til dekrypteringsprogrammet. Hvis du ikke kan finde programmet, så gå ind på dette Bleepingcomputer.com forum, hvor du ikke alene kan finde dekrypteringsprogrammet, som er lavet af Michael Gillespie, men også detaljerede instruktioner. Hvis du er en ansvarlig computerejer og opretter sikkerhedskopier hver dag, foreslår vi også, at du simpelthen gendanner systemet fra det seneste punkt som vist nedenfor, inden infektionen CryptoID virus kom ind i billedet.

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Cryptoid Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes CryptoID ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, RICKROLL LOCKER trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af CryptoID ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med RICKROLL LOCKER.

3. Gendan filer, der er påvirket af CryptoID ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. RICKROLL LOCKER prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.