Locky virus er endnu et farligt ransomware, der låser computerbrugernes personlige filer og forlanger, at de betaler en løsesum, hvis de gerne vil have deres filer tilbage. Locky Ransomware ændrer navnene på de krypterede filer til en unik kombination bestående af 16 bogstaver og tal og tilføjer filudvidelsen .locky. Hvis du gerne vil låse filerne op, har du ifølge programmet brug for dekrypteringskoden, som du får, hvis du betaler løsesummen. Programmet anvender algoritmerne RSA-2048 (derfor kaldes den somme tider for RSA-2048 virus) og AES-1024 til at kryptere filerne.

Locky Ransomware hurtige links

- Hovedfunktionerne i Locky virus

- Sådan gendanner du filer, der er låst af Locky

- Locky virus opdateringer

- Andre versioner af Locky

- Sådan undgår du Locky virus

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes Locky Ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Locky Ransomware

- 3. Gendan filer, der er påvirket af Locky Ransomware, ved hjælp af Shadow Volume Kopier

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Locky Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

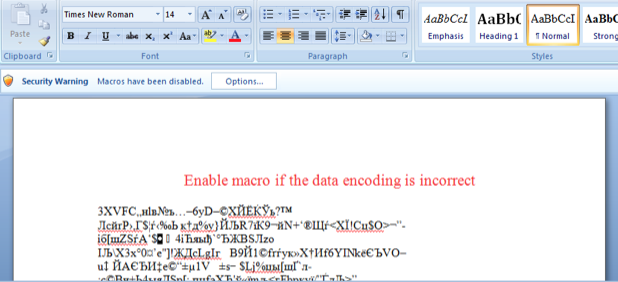

Selvom denne infektion nok distribueres på flere måder, er den mest populære via inficerede e-mails. Du modtager først og fremmest en e-mail i din indbakke med et vedhæftet Word-dokument. Hvis du åbner dokumentet, kan du kun se noget tilfældigt sludder og et råd om at ”Aktivere makro, hvis datakodningen er forkert”. Hackerne vil gerne have dig til at aktivere Makroer, så koden, der befinder sig i .doc-dokumentet, kan køres og inficere din computer. Det vil automatisk gemme virussen på din pc. Når det er gjort, vil den gemte fil fungere som en downloader, der henter de nødvendige dele, der muliggør en vellykket infektion. Og til sidst bliver dine filer krypteret af .locky-udvidelsen.

Det værste ved Locky er nok, at den baner vej for andre ransomware-infektioner. Eftersom den har været virkelig vellykket og farlig, ser vi en masse andre ransomwarevirusser, såsom GandCrab (3 versioner af virussen), Cryptolocker og Petya.

Hovedfunktionerne i Locky virus

Locky kan nemt kaldes for en af de mest alvorlige computervirusser i de foregående år, da masser af hackere bruger forskellige metoder til at distribuere den og inficere flere og flere brugere. Vi har f. eks fortalt om situationer, hvor hackerne sendte 23 millioner e-mails med Locky virus og om hvordan de brugte MHT-filer til at distribuere Fareit Trojan og Locky ransomware.

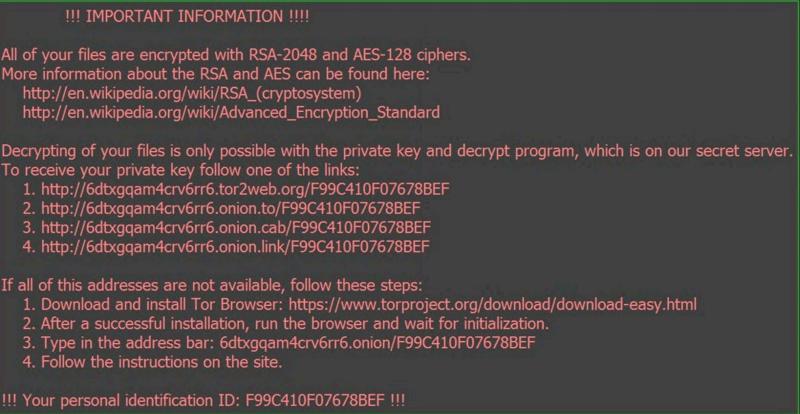

Hvis Locky Ransomware har låst dine filer, bliver baggrunden på dit skrivebord udskiftet med en meddelelse, der fortæller, at du er nødt til at betale .5 BTC for at få dekrypteringskoden. For resten så fortæller NakedSecurity, at prisen kan ryge op på 1 BTC, som svarer til ca. 500 dollars. Programmet opretter også en tekstfil med den samme meddelelse. Vær opmærksom på, at Locky malware sletter shadow volume kopierne for alle filerne, hvilket gør det endnu mere kompliceret at gendanne filerne.

Den originale tekst i en meddelelse fra Locky om løsesummen:

Locky ransomware

All of your files are encrypted with RSA-2048 and AES-128 ciphers. More information about the RSA and AES can be found here: https://en.wikipedia.org/wiki/RSA (crypto system) https://en.wikipedia.org/wiki/Advanced_Encryption_standard Decrypting of your files is only possible with the following steps How to buy decryption? 1. You can make a payment with BitCoins, there are many methods to get them. 2. You should register BitCoin wallet (simplest online wallet OR some other methods of creating wallet) 3. Purchasing BitCoins – Although it’s not yet easy to buy bitcoins, it’s getting simpler every day.

Sådan gendanner du filer, der er låst af Locky

Hvis du har en sikkerhedskopi af de krypterede filer, har du en løsning på problemet. Du kan helt enkelt gendanne filerne fra sådan en sikkerhedskopi. Hvis du ikke har, kan du desværre miste det, som Locky virus har låst. Der er ingen garanti for, at du får en kode, der virker, hvis du betaler løsesummen. Hvis du betaler, forærer du sikkert bare penge væk til de it-kriminelle.

Du skal ikke åbne vedhæftninger fra ukendte afsendere, for du kan blive inficeret med Locky Ransomware. Jeg anbefaler, at du sikkerhedskopierer vigtige filer ved hjælp af en tjeneste i Skyen. Det er værd at nævne, at Locky virus benytter sig af vanskelige og aggressive distributionsmetoder, som beskrevet i Blog-indlægget af Symantec..

Der er faktisk 2 versioner af ransomwareprogrammet, der bruger udvidelsen .locky: den almindelige Locky virus og AutoLocky. De filer, der krypteres af det sidstnævnte ransomware, kan dekrypteres ved hjælp af Emsisoft’s AutoLocky Decryptor. Hvis dine filer er krypteret af en almindelig Locky, er det bedst, at du gendanner filerne fra en sikkerhedskopi eller forsøger at gendanne slettede filer ved hjælp af software til datagendannelse såsom Data Recovery PRO.

Vi anbefaler også, at du får fat i den bedste antivirusbeskyttelse og installerer et af anti-malwareprogrammerne Reimage, SpyHunter eller StopZilla.

Locky virus opdateringer

Der er en copycat-version af Locky virus, der bruger en mere enkel kryptering. De filer, den ødelægger, kan gendannes af Emsisoft’s AutoLocky Decryptor. Du kan altid prøve med det, hvis dine filer har fået udvidelsen .locky og andre gendannelsesmetoder har slået fejl.

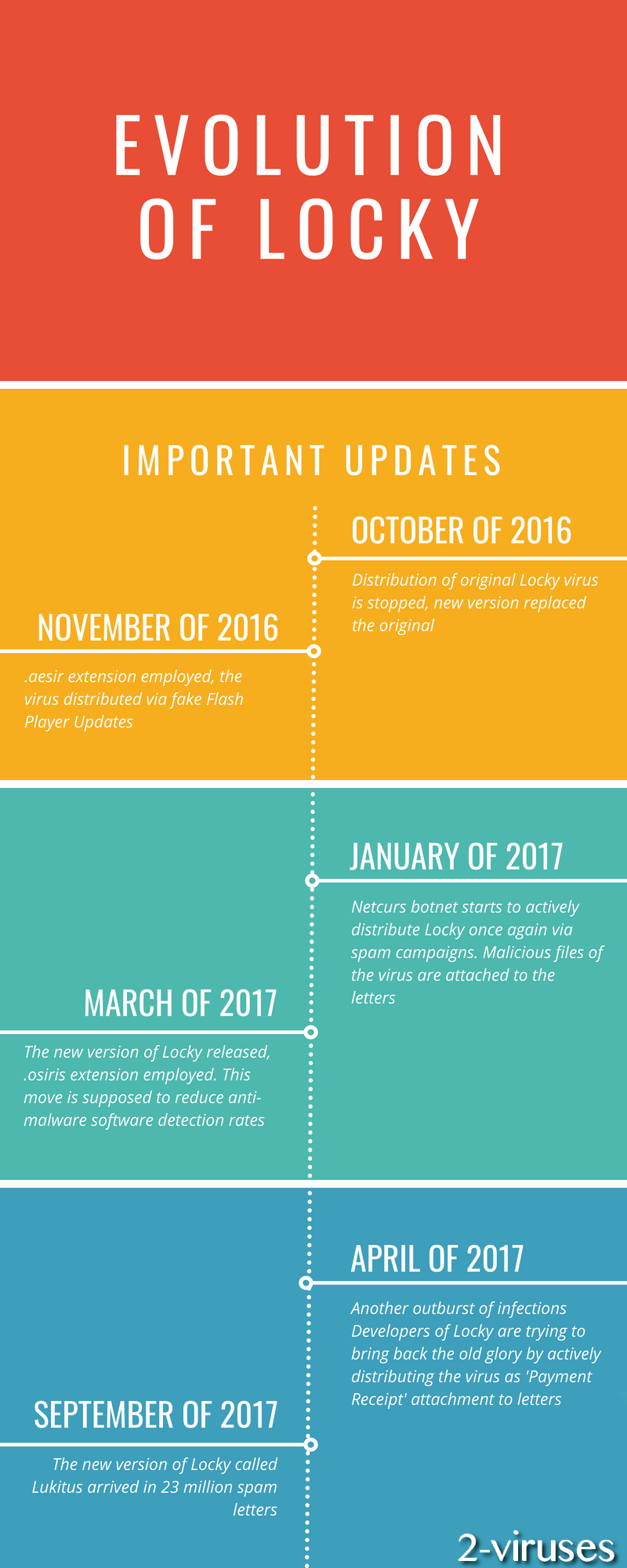

Opdatering pr. oktober 2016: Locky virus har umiddelbart været en skræmmende og vidt spredt infektion, men nu kan computerbrugerne kun blive inficeret med den ved et tilfælde, eftersom denne variant ikke længere spredes aktivt. Et nyudgivet ransomware erstatter denne ældre variant og er lige så skræmmende som den.

Opdatering pr. 17. november 2016: Locky ransomware er for nyligt blevet distribueret via falske opdateringer for Flash Player.

Opdatering pr. 21. november 2016: Locky kryptomalware bruger nu udvidelsen .aesir til at markere de krypterede filer.

Opdatering pr. 5. december 2016. Nu får filerne, der er krypteret af Locky CryptoLocker, vedhæftet udvidelsen .osiris. Udvidelsen har forbindelse med spam e-mailvedhæftninger, som er Excel-filer og indeholder makro, som skal aktiveres. Filerne kaldes for Invoice_INV[random-numbers].xls. Denne nye variant efterlader løsesumsmeddelelser kaldet DesktopOSIRIS.bmp og DesktopOSIRIS.htm.

Opdateringer pr. 20. januar 2017. Efter at have været stille i nogen tid er Locky virus tilbage i manegen. Man har bemærket, at distributøren, Netcurs botnet, indleder spam-kampagnerne. De er ikke gigantiske, men de er sandelig aktive. Hackerne har valgt .zip og .rar-filer, som bliver føjet til den skadelige spam-post som vedhæftninger. Sikkerhedsforskerne gætter på, at dette kan være begyndelsen på en større spam-kampagne.

Opdatering pr. 23. januar 2017. Selvom sikkerhedsforskerne har bemærket lidt aktivitet fra Locky virus, er antallet af angrebene betydeligt reduceret.

Opdatering pr. 3. marts 2017. Man har fundet en ny version af Locky virus, og den er digitalt signeret med henblik på at nedsætte diverse anti-malwareprogrammers mulighed for at finde malwareprogrammet i enheden. Dette eksemplar anvender også udvidelsen .osiris.

Opdatering pr. 27. marts 2017. Det ser ikke ud til, at Locky klarer sig særligt godt. 2017 virker lidt stille, hvad angår aktiviteten Locky. I øjeblikket er der mere vedholdende og påtrængende eksemplarer på ransomware i omløb, men Locky virker til at have opgivet sin plads i solen.

Opdatering pr. 24. april 2017. Efter næsten at være blevet betegnet som inaktiv vender Locky tilbage med et brag. Den har tillagt sig en gammel distributionsmetode. Hackerne spreder Locky’s nyttelast i email-post. Deres overskrifter er umiddelbart noget i retning af ’Payment Receipt’. De vil som regel indeholde pdf-filer som vedhæftninger. Endvidere har de også valgt Recurs-bonnet til at distribuere Locky.

Opdatering pr. 26. juni 2017. Locky kryptovirus forsøgte at få sin tidligere storhed tilbage, men det gik ikke som planlagt. Personerne bag Locky ransomware besluttede sig for at tage internettet med storm, og de leverede skadelige nyttelaster til tilfældige computerbrugere på en aggressiv måde. Men udviklerne glemte imidlertid, at de nyere versioner af Windows operativsystem er blevet designet til at være mere immune over for den slags virusser. Som følge heraf var infektionen begrænset til at kryptere filer, der befandt sig i enheder med Windows XP og Vista.

Opdatering pr. 1. september 2017. Man har bemærket, at den nyeste variant af Locky leveres i en massiv spam-kampagne. Lukitus crypto-virus ankom sammen med 23 millioner bedrageriske email-breve, der blev sendt den 28. august.

Opdatering pr. 18. september 2017. Man opdagede i dag en ny udvidelse af Locky ransomware, som kaldes for .ykcol. Nogle brugere, der er inficeret med virussen i denne udvidelse, kan måske tro, at det er en Ykcol-virus på grund af forkerte oplysninger på nogle hjemmesider. Men det er imidlertid den samme gamle Locky virus, bare med en anden udvidelse.

Andre versioner af Locky

Den originale Locky virus’ succes og forholdsvis høje infektionsrate inspirerede andre it-kriminelle til at frembringe ransomwarevirusser. De gad ikke engang komme på et nyt navn, som afveg fra locky eller lave nogle tekniske forbedringer, så derfor ligner mange af dem hinanden. De fleste af dem bruger også den samme udvidelse .locky, og derfor kan man anvende de samme metoder til at dekryptere de låste filer.

|

Navn |

Unikke funktioner |

Udvidelse |

|

Kommer fra Tyskland |

.locky |

|

|

Filerne destrueres efter 72 timer |

.armadilo1 |

|

|

Forlanger $500 i Bitcoins |

.locky |

|

|

Fast pris på 0.4 BTC |

.locky |

|

|

Løsesumsmeddelelse på spansk, løsesum er kun på $10 |

.locky |

|

|

Fast pris på 0/25 BTC |

.asasin |

|

|

Frembringer en kompliceret udvidelse med hexadecimale tegn |

.lukitus |

|

|

Anvender en virkelig stærk kryptering, fjerner filerne efter 48 timer |

.kk |

|

|

Benytter de samme kryptografier som Locky |

.diablo6 |

|

|

Fast pris på 0.5 BTC |

.odin |

Sådan undgår du Locky virus

Vi har allerede nævnt, at SpyHunter og Reimage er gode værktøjer, der effektivt kan fjerne infektioner fra Locky-familien. Men der er imidlertid nogle ret fede alternativer, såsom Plumbytes Anti-Malware. Det har en realtidsbeskyttelse, så det er i stand til at standse virussen i en fart. IObit Malware Fighter er et endnu bedre værktøj, der har en dedikeret maskine, som bekæmper ransomware-infektioner. Selvom ransomwareprogrammer finder vej ind i din computer, vil dette software ikke give dem lov til at kryptere dine filer.

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Locky Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes Locky Ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Locky Ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Locky Ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Locky Ransomware.

3. Gendan filer, der er påvirket af Locky Ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Locky Ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.